Delphi FAQ - Часто задаваемые вопросы

| Базы данных |

Графика и Игры |

Интернет и Сети |

Компоненты и Классы |

Мультимедиа |

|

ОС и Железо |

Программа и Интерфейс |

Рабочий стол |

Синтаксис |

Технологии |

Файловая система |

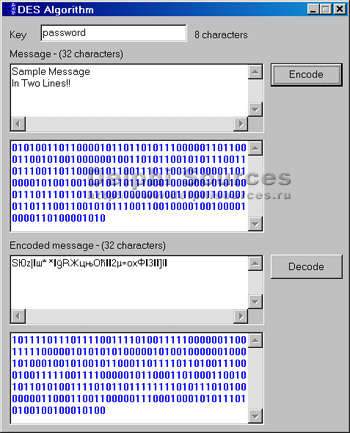

Криптоалгоритм DESОсобенностью этой криптосистемы является использование

операций циклического сдвига, зависящих от преобразуемых данных RC5

[12,13]. Это задает непредопределенность операций преобразования,

выполняемых над преобразуемыми подблоками данных, что по замыслу

разработчиков должно привести к до-стижению высокой криптостойкости. В

этой криптосистеме пре-дусмотрена возможность задания пользователем числа

раундов и размера входного блока данных. Входной блок разбивается на два

подблока одинаковой длины. Обозначим длину подблока в битах через Ъ.

Шифрование заключается в поочередном преоб-разовании подблоков с

использованием операций поразрядно-го суммирования по модулю два,

суммирования по модулю 26 и управляемых операций циклического сдвига.

Варианты опера-ции циклического сдвига различаются величиной сдвига от 0

до Ь - 1 бит. Для обозначения операции циклического сдвига подблока

(слова) W на х бит будем применять запись W <<< х (сдвиг влево) и

W >>> х (сдвиг вправо). Для выбора конкретной модификации

операции циклического сдвига используется log2 b младших разрядов

управляющего блока.

А := (A + Qo) mod

2 b;

В := (B + Q1)mod2b.2. Преобразовать: A := {[(A ф В)

<<< В] +Q2i}mod 2 bB := [(B ф A) < < < A] + Q2i + 1} mod

2 b3.Если i? R, то прирастить i := i + 1 и перейти к шагу 2.4.

СТОП.

ВЫХОД: Преобразованное значение подблоков A и В.Алгоритм дешифрования. 1. Установить счетчик i = R.

2. Преобразовать: B :=

{[(В - Q2i+i) mod 2b] >>> A} Ф AA := {[(A - Q2i ) mod2b]

>>> В} Ф В.3. Если i ? 1, то уменьшить на 1 значение счетчика

i := i - 1 и перейти к шагу 2.4. Преобразовать: B := (B - Q1)

mod2b;

A := (A - Q0) mod 2 b

Схема шифрующих преобразований

одного раунда пред-ставлена на рис. Операция циклического сдвига относится

к быстрым элементарным операциям современных процессоров, Кроме того,

время выполнения операции циклического сдвига не зависит от величины

сдвига. При программной реализации модификация RC5-32/12/16 обеспечивает

скорость шифро-вания порядка нескольких Мбайт/с для микропроцессора

Pentium. В приведенных алгоритмах не используются операция табличной

подстановки, которые являются типичными нели-нейными операциями для многих

блочных криптосистем, Нелинейными операциями рассмотренного шифра

явля-ются операции циклического сдвига, зависящие от пре-образуемых

данных. Как шифрование, так и дешифрова-ние начинается с выполнения

операции над подблоками и подключами. Это обусловливает различие в

операци-ях циклического сдвига на каждом раунде шифрования в дешифрования.

Двухместные операции (Ф), выполняемые над двумя подблоками, усиливают

эффект размножения ошибки.

|

Похожие по теме исходники |

Copyright © 2004-2024 "Delphi Sources" by BrokenByte Software. Delphi World FAQ